Осенью прошлого 2017 года произошло событие, сильно напугавшее как многих IT-шников, так и обычных пользователей — была выявлена уязвимость WPA2 KRACK. Как сообщалось в релизе, выявленные недостатки позволяют взломать WiFi и прослушивать трафик между точкой доступа и клиентами, даже если он защищён стандартом WPA2 с шифрованием AES. Ранее эта связка считалась неприступной для взломщиков и «вскрыть» такую сеть удавалось либо за счёт включенной технологии WPS, либо через банальный подбор пароля — брутфорс. Новый метод взлома назвали KRACK, что является сокращением от Key Reinstallation Attack — атака с переустановкой ключа. Ажиотаж подогревался и антивирусными лабораториями, которые тоже выпустили свои обзоры на эту тему и предрекали массовые взломы беспроводных сетей злоумышленниками.

Но вот прошло некоторые время, накал спал и на уязвимость взглянули уже свежим трезвым взглядом. Что же мы имеем в итоге? Так ли страшна угроза, как её нам представляют?!

Как работает WiFi KRACK

Стандарт WPA2 при передаче данных подразумевает использование для шифрования трафика специального одноразового кода, который передаётся при подключении устройств (во время хендшейка) к точке доступа Вай-Фай. Его знают оба устройства — и роутер и клиент.

Принцип действия атаки с переустановкой ключа — Key Reinstallation Attack — подразумевает перехват этого кода и использование его для подключения к сети и прослушки трафика.

Звучит просто, а на деле всё значительно сложнее. Для того, чтобы взломать WiFi сеть, используя данный эксплойт, злоумышленники должны провести атаку типа Man-in-the-Middle дабы заставить её клиентов произвести переустановку ключей шифрования. При этом перехватить можно только часть нужного кода, который после этого расшифровывается. Далее надо чтобы произошла реинсталляция ключей, в результате которой точка доступа снова пришлёт этот код.

Каждый раз, получив расшифрованные данные, их надо сравнить с предыдущими. Через N-ное число подобных операций у взломщиков должно получится вычислить используемый код полностью.

Опасна ли уязвимость KRACK

Так стоит ли сейчас боятся этого эксплойта и насколько он опасен? Для рядовых пользователей оснований для паники нет! И вот почему:

Во-первых, для проведения взлома методом WPA2 KRACK Attacks, злоумышленник должен находится в зоне действия данной сети WiFi. А в среднестатистической квартире или офисе зона покрытия захватывает только ближайших соседей.

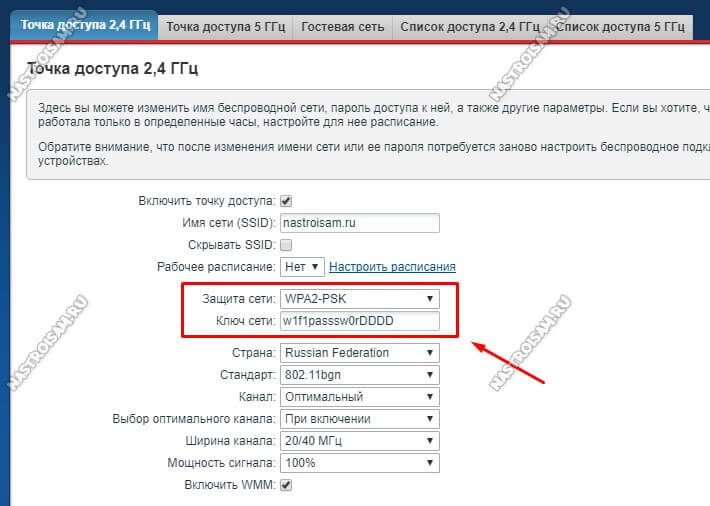

Во-вторых, большинство производителей сетевого оборудования всё же следовали требованиям WPA2 и их устройства каждый раз посылают разный код, не допуская повторений. К ним так же относятся все телефоны на ОС Android и девайсы на Linux’е. Тогда подобрать код становиться практически безнадёжной задачей. Исключение составляют лишь те, кто отошёл от спецификаций. Список таких производителей можно найти здесь.

В любом случае советую обновить прошивку своего роутера до самой последней версии чтобы уже быть уверенным, что эту лазейку производитель перекрыл. Правда, обладателям устаревших моделей в этом смысле не повезло. Но если уж их так тяготит возможная вероятность взлома — будет повод обновиться.

В третьих, использование WPA2 в связке с алгоритмом AES даёт только «слушать» трафик, без возможности инжектировать свои пакеты. А учитывая тот факт, что сейчас бОльшая часть трафик идёт по защищённому соединению (SSL/TLS), толка от такого взлома будет совсем немного.

Таким образом, можно сделать вывод, что уязвимость WPA2 KRACK может как-то угрожать только тем беспроводным сетям, в которых передаётся важная или секретная информация — банки, корпорации и госструктуры. Ломать обычный соседский роутер чтобы посмотреть список закачек в торренте никто таким изощрённым способом явно не будет.